En una era de pasaportes digitales y licencias de conducir móviles, el término “identidad digital” ha adquirido una definición más amplia. Históricamente, era uno de los componentes de un sistema de información, pero ahora puede ser un activo crítico para las empresas digitales, y debe ser altamente segura.

Este artículo describe la evolución de la identidad digital a lo largo de las décadas para revelar sus aplicaciones actuales, arrojar luz sobre las amenazas relacionadas y explorar su futuro.

¿Qué es la identidad digital?

A un nivel básico, una identidad digital es una unidad en un entorno digital que representa un componente en particular—una persona, un dispositivo, un programa de software, un endpoint o incluso una organización. Es un conjunto de características medibles que pueden ayudar a identificar diferentes entidades dentro del sistema.

Por ejemplo, una computadora puede identificar a otra mediante una dirección IP. Para identificar a una persona, se puede utilizar la combinación de su correo electrónico y contraseña.

Sin embargo, una identidad digital no es lo mismo que un usuario, que es una entidad más compleja con un lugar específico en la jerarquía de acceso del sistema. Cuanto mayor sea el nivel de acceso del usuario, más recursos y funciones del sistema estarán disponibles para él.

Por ejemplo, considere un marketplace: compare a un administrador que gestiona todos los componentes del sistema con un usuario regular que tiene un conjunto limitado de operaciones, como iniciar sesión, realizar compras o editar un perfil.

Además, identidades no humanas como computadoras y servidores también pueden ser usuarios con una identidad digital.

A partir de aquí, nos centraremos exclusivamente en identidades digitales relacionadas con humanos.

Suscríbase para recibir un resumen quincenal del blog de Regula

Cómo distinguir diferentes identidades digitales

Para una gestión adecuada, las identidades digitales de un sistema—con sus características identificadoras o identificadores—se almacenan en su sistema de gestión de identidad y acceso (IAM). Esto establece controles de acceso mediante autenticación de usuario (confirmar la identidad) y autorización (definir el nivel de acceso).

Existen al menos tres tipos de identificadores:

- Inherentes — algo que un individuo posee siempre (biometría como escaneo facial, huella dactilar o escaneo de iris).

- Asignados — algo que un individuo recibe de un tercero (por ejemplo, número de seguridad social, número de pasaporte o número móvil), o que crea en el sistema como su identificador (un nombre de usuario, dirección de correo electrónico o contraseña).

- Acumulados — algo que describe la actividad del usuario en el sistema (comportamiento general bajo la cuenta, como historial de compras o búsquedas, direcciones IP utilizadas para iniciar sesión, ediciones del perfil, etc.).

Estas características pueden utilizarse solas o en combinación, determinando las comprobaciones específicas utilizadas para la verificación de identidad digital.

Por ejemplo, en un escenario muy simple, un individuo ingresa su nombre de usuario y contraseña para acceder al sistema. Si este par de nombre de usuario/contraseña coincide con el almacenado en el sistema IAM, el usuario es autenticado y puede utilizar el servicio según su nivel de autorización.

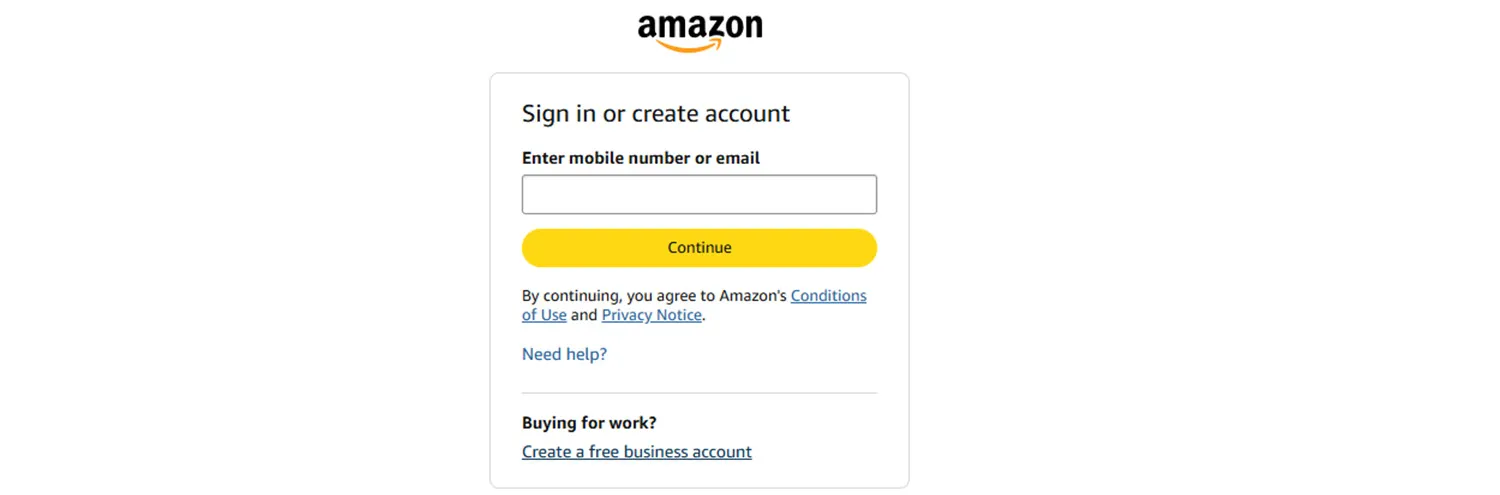

En muchos servicios, las direcciones de correo electrónico o los números móviles pueden utilizarse como nombres de usuario.

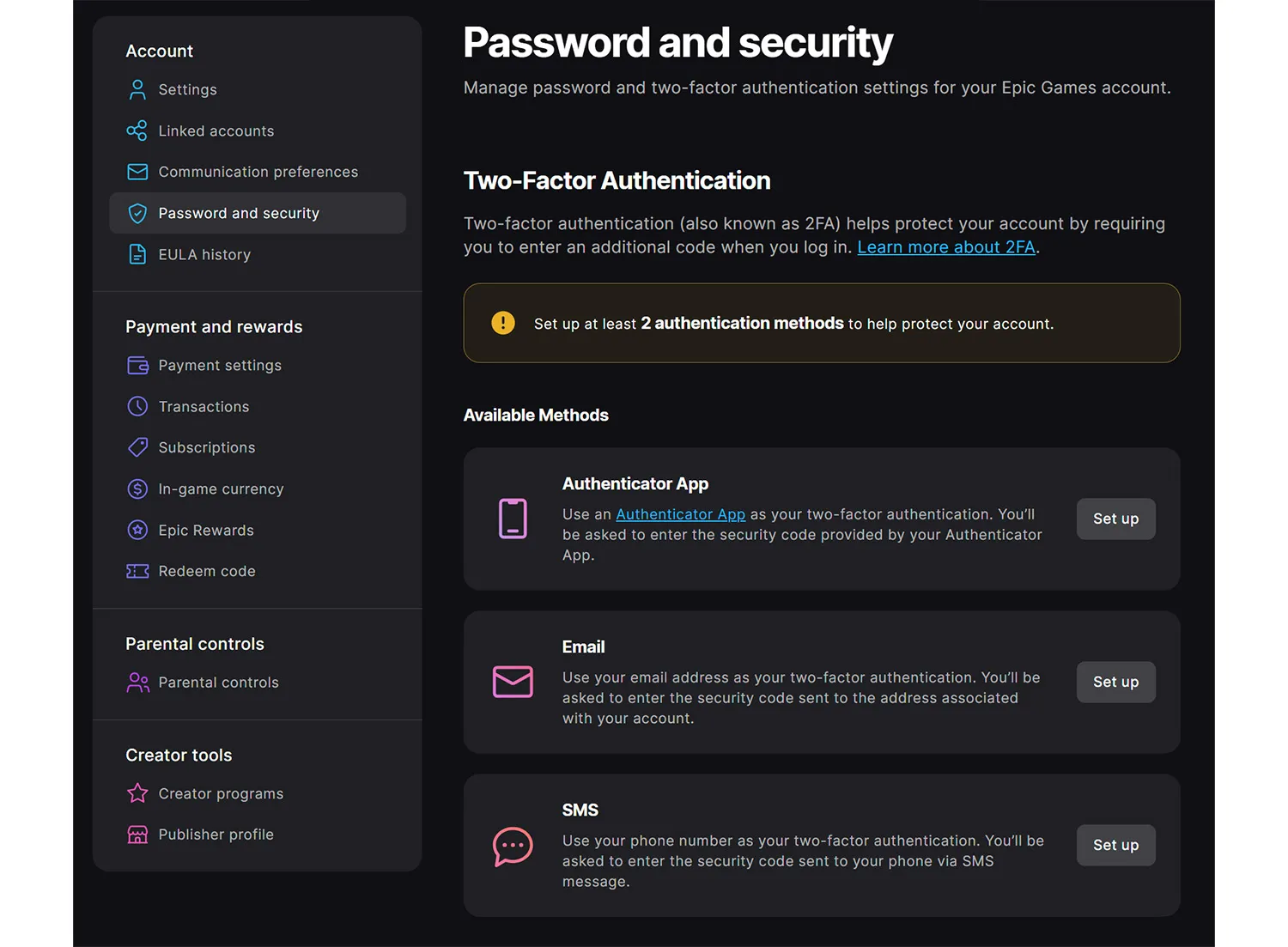

Sin embargo, la verificación por contraseña es ahora la opción menos segura. Esto puede reforzarse mediante controles adicionales—como la verificación por correo electrónico o una contraseña de un solo uso enviada al número móvil del usuario.

Muchas empresas como Epic Games ofrecen autenticación de dos factores como medida de seguridad, permitiendo a los usuarios elegir qué identificadores adicionales funcionan mejor para ellos.

Métodos de autenticación más avanzados incluyen componentes biométricos como escaneos faciales. En tales casos, se requiere verificación biométrica. Esta comprobación normalmente implica la comprobación de los rostros con prueba de vida para confirmar que el usuario es legítimo y real.

Tres niveles de aplicación de las identidades digitales

Según Statista, hay 5.56 mil millones de usuarios de Internet en todo el mundo. Dado que un usuario normalmente tiene varias cuentas, existen miles de millones de identidades digitales.

Para una mejor comprensión, esta variedad puede representarse en un modelo de tres niveles:

Nivel personal: Identidades digitales que las personas crean voluntariamente—por ejemplo, en plataformas de redes sociales o en aplicaciones de citas—para necesidades de comunicación. Estas identidades pueden corresponder estrechamente a individuos reales, conteniendo sus fotos y nombres auténticos, o estar totalmente anonimizadas.

Nivel comercial: Identidades digitales que las personas crean para acceder a servicios específicos, como banca móvil, compras en comercio electrónico o servicios de movilidad. En este caso, la necesidad de una identidad está establecida por las empresas. Las identidades digitales comerciales a menudo dependen de identificadores más sólidos, como datos de tarjetas o direcciones de residencia.

Nivel gubernamental: Identidades digitales que las personas están obligadas a crear para acceder a servicios gubernamentales como solicitar subsidios o gestionar impuestos. El registro en dichos sistemas normalmente requiere un conjunto completo de información personal, lo que implica la desanonimización.

A través de diferentes niveles, a menudo existe una correlación inversa entre defensa y anonimato.

Identidades digitales personales

En este nivel, los usuarios tienden a crear representaciones digitales de sí mismos en la web. Existen dos enfoques opuestos: algunos prefieren actuar de forma anónima, ocultando su identidad bajo nombres falsos y avatares, mientras que otros están dispuestos a mostrar su personalidad real. En este último caso, las personas a menudo cargan información sensible—como fotos o datos personales, incluyendo direcciones y números de teléfono.

Desafortunadamente, al crear cuentas personales en línea, muchos usuarios todavía dependen de identificadores inseguros y controles de acceso débiles, utilizando contraseñas fáciles de descifrar y autenticación de un solo factor. Como resultado, las filtraciones masivas de datos afectan regularmente esta parte de internet. Más de 16 mil millones de credenciales de inicio de sesión, contraseñas y correos electrónicos asociados con plataformas como Google, Facebook y Telegram han sido recientemente expuestos—y ese es solo un ejemplo.

Identidades digitales comerciales

En este nivel, las empresas —bancos, telecomunicaciones, exchanges de criptomonedas, etc.— establecen las reglas. Esto puede añadir protecciones adicionales a las identidades digitales de los clientes, ya que las empresas suelen cumplir con estrictas regulaciones como los requisitos de Conozca a su Cliente (KYC) y Prevención del Blanqueo de Capitales (PBC).

Por ejemplo, registrarse en una aplicación de banca móvil requiere no solo una combinación de inicio de sesión/contraseña, sino también la confirmación de identidad mediante documentos emitidos por el gobierno y verificación con selfie. Además de los datos personales que recopila un banco, como nombre completo, fecha de nacimiento y dirección, también monitorea la actividad del cliente—es decir, utiliza identificadores acumulados como medida de seguridad adicional.

Con todas estas salvaguardas, podría pensar que las identidades digitales comerciales son invulnerables. Sí, generalmente están mejor protegidas que las cuentas personales, pero el nivel de defensa todavía depende en gran medida de la industria y la región donde opera una empresa. No todas las empresas están reguladas por marcos KYC/PBC. Además, estas regulaciones pueden diferir de un país a otro. Por ejemplo, compare las reglas en los Emiratos Árabes Unidos, donde se está desarrollando una única plataforma digital KYC para las empresas locales, y en Türkiye, donde diferentes sectores aún deben cumplir con requisitos específicos de manera independiente.

¿Qué son las credenciales verificables y las identidades reutilizables?

Estas opciones también pueden considerarse identidades digitales; sin embargo, tienen características específicas que las distinguen de los identificadores ordinarios.

Las credenciales verificables son datos personales sobre un individuo (“es mayor de 18 años”, “tiene una licencia de conducir”, “trabaja en X”) que están firmados criptográficamente. Permiten a los usuarios confirmar su identidad, edad o estatus de empleado en diferentes servicios digitales. Los individuos tienen plena propiedad de sus credenciales verificables —normalmente almacenadas en una billetera digital—y deciden qué datos divulgar.

Un concepto y una arquitectura similares se encuentran en la base de las identidades reutilizables. Sin embargo, esta forma de identidad digital es más bien un perfil de identidad basado en billetera que un conjunto de atributos granulares. Una vez creada y verificada, una identidad reutilizable puede utilizarse en línea como prueba de identidad.

Identidades digitales gubernamentales

Estas son identidades digitales operadas por agencias gubernamentales. Normalmente, están completamente desanonimizadas y vinculadas a registros en bases de datos gubernamentales que contienen datos personales de documentos de identidad, y a menudo también datos biométricos. Curiosamente, estas identidades a veces pueden crearse presencialmente, cuando un individuo visita una oficina de registro oficial en persona para proporcionar su documento de identidad y entregar huellas dactilares o una foto. Sin embargo, también existen escenarios de registro en línea.

El propósito principal de este tipo de identidad es proporcionar acceso en línea a servicios comunitarios y sociales, pagos de impuestos, registro de empresas, etc. En la mayoría de los países, existen aplicaciones móviles especiales o plataformas web integrales que admiten este uso.

A pesar de los mayores requisitos de seguridad en este nivel, la seguridad de las identidades gubernamentales varía. Por ejemplo, los usuarios de myID de Australia pueden elegir entre tres niveles de solidez de identidad. Para comparar: la cuenta básica requiere solo datos personales y al menos un documento de identidad verificado, mientras que el nivel fuerte requiere un pasaporte, una prueba de identidad adicional como una licencia de conducir y una verificación facial. Cuanto más alto sea el nivel, más servicios estarán disponibles.

El paso más reciente en la evolución de las identidades digitales gubernamentales son las identificaciones digitales completas que reemplazan los documentos físicos tanto en la verificación remota como en la presencial.

Amenazas clave para las identidades digitales

Independientemente de quién cree una identidad digital o dónde, esta sigue siendo vulnerable en todos los niveles de aplicación. Sin embargo, el grado de vulnerabilidad depende de las defensas y de la infraestructura, incluido el marco IAM actual y las estrategias de prevención y detección de fraude de identidad implementadas.

En general, existen al menos tres posibles problemas asociados con las identidades digitales:

Todo tipo de fraude de identidad

En su forma inicial, una identidad digital a menudo tiene un alto nivel de anonimato y se basa en identificadores despersonalizados como contraseñas o direcciones de correo electrónico. Esto la convierte en una herramienta perfecta en manos de los estafadores, especialmente a nivel personal. Ellos utilizan identidades falsas de diversas maneras—por ejemplo, para enviar correos electrónicos de phishing destinados a tomar el control de cuentas.

La tecnología avanzada como los deepfakes y otras herramientas generadas por IA se han añadido recientemente al arsenal criminal, ofreciendo más oportunidades para crear personas falsas y documentos de identidad falsos, y eludir las defensas empresariales. Los estafadores pueden hacerse pasar por usuarios legítimos, solicitar préstamos utilizando identidades sintéticas, utilizar técnicas financieras engañosas como el smurfing, cometer fraude de seguros médicos y mucho más.

Para los individuos, esto a menudo conduce a filtraciones de datos y pérdidas financieras, lo que siempre afecta negativamente la reputación de una plataforma. Para las empresas, el fraude de identidad puede además resultar en sanciones y multas por parte de los reguladores. Los riesgos gubernamentales son los más altos, ya que los sistemas de identidad nacional almacenan los datos personales—a veces incluidos los biométricos—de todos los ciudadanos y residentes. Cualquier divulgación o compromiso pone en riesgo la seguridad nacional.

Falta de higiene digital

Desde empleados hasta usuarios de Instagram, las personas tienden a ignorar las recomendaciones de seguridad cuando se trata de sus identidades digitales. Las contraseñas débiles, reutilizar las mismas credenciales en varias plataformas y omitir la autenticación multifactor siguen siendo comportamientos comunes.

Además, no todos saben qué hacer si su cuenta es comprometida—en todos los niveles.

Las empresas y las agencias gubernamentales intentan abordar este problema mediante campañas educativas y ofreciendo listas de verificación para víctimas de fraude de identidad y filtraciones de datos. Sin embargo, las medidas de seguridad obligatorias—como contraseñas muy fuertes y autenticación biométrica—probablemente sean más efectivas que las campañas de concienciación por sí solas.

Obstáculos técnicos y riesgos de privacidad

Finalmente, con la aparición de nuevas formas de identidades digitales—desde credenciales verificables hasta identidades digitales—, la interoperabilidad global se ha convertido en un problema. Mientras las empresas y los gobiernos transforman sus sistemas de identidad, sigue siendo fundamental mantener estos sistemas como parte de un ecosistema global conectado.

Este desafío es altamente sensible, ya que las identidades digitales de próxima generación requieren establecer confianza entre todas las partes involucradas. En el mundo actual, esa confianza no es fácil de ganar. Además, se necesita una infraestructura actualizada para conectar titulares de identidad, emisores y verificadores a través de fronteras.

En la práctica, los actores de la industria muestran enfoques muy diferentes—tanto a nivel nacional como regional.

Por ejemplo, en el marco recientemente lanzado de China, las identidades reales y digitales están estrechamente vinculadas. Después de verificar su identidad utilizando documentos físicos en una plataforma oficial, los usuarios reciben un número de identificación de Internet único y un certificado digital que corresponde a su identidad del mundo real. Este número puede luego utilizarse para autenticarse en toda la web.

Mientras que la centralización resulta atractiva para los gobiernos, la descentralización suele atraer más a los usuarios. En el marco eIDAS de la UE —un enfoque más centrado en el usuario—las personas utilizan billeteras de identidad digital para acceder a servicios públicos y privados. Estas billeteras están controladas por los propios usuarios y funcionan de manera similar a las identidades reutilizables. Actualmente, las billeteras compatibles con eIDAS aún están en desarrollo en muchos países de la UE, y se espera un uso más amplio para 2026.

El próximo capítulo de la identidad digital

Comenzando como una unidad en la red global, las identidades digitales continúan evolucionando. En la práctica, forman ecosistemas diversos que operan de manera independiente dentro de una empresa o un estado.

En un mundo ideal, estos ecosistemas inteligentes se comunicarían entre sí. Pero eso solo podría ser posible si no hay conflicto entre sistemas gubernamentales, gigantes tecnológicos, proveedores de KYC y empresas. La confianza es definitivamente la base sólida para la cooperación entre todos los actores.

Sin embargo, la confianza no se construye con escala, se gana mediante precisión y fiabilidad.

El papel de Regula en la construcción de un futuro de identidad digital más seguro

Como uno de los actores clave en el campo de la verificación de identidad, Regula ofrece soluciones compatibles en las que confían bancos, controles fronterizos, fintechs, aerolíneas y otras empresas en todo el mundo:

Document Reader SDK — software local, totalmente personalizable para la verificación remota de documentos de identidad que va más allá de las comprobaciones estándar de autenticidad, proporcionando precisión a nivel fronterizo.

Face SDK — una solución para reconocimiento facial y comprobación de los rostros, que permite verificaciones biométricas confiables con prueba de vida integrada de manera fluida en su flujo.

No dude en agende una llamada para analizar sus requisitos y expectativas.