Actualizado el 25 de junio de 2025

Aunque comenzó como una tecnología de diseño inocente, el morphing facial puede causar mucho daño en las manos equivocadas. En este artículo, explicamos en qué consiste, describimos cómo los estafadores modifican rostros para engañar la inspección visual de documentos y sugerimos un enfoque moderno para ayudarle a eludir esta amenaza.

Reciba publicaciones como esta en su bandeja de entrada con el resumen quincenal del blog de Regula

¿Qué es el morphing facial?

El morphing facial es una tarea de síntesis de imágenes. Supongamos que existen retratos de dos personas. El morphing puede transformar completamente un rostro en otro, pero si se detiene el proceso a mitad de camino, se obtiene un morph: una imagen de una persona inexistente que se parece a ambas personas al mismo tiempo.

Dos personas reales (izquierda y derecha) y un morph creado a partir de estas imágenes (en el centro).

Con mayor frecuencia, podemos ver la tecnología de morphing en acción como un efecto especial en películas de gran pantalla. Últimamente, también existen numerosas aplicaciones de face morpher disponibles en la web que le permiten jugar con fotografías y combinar dos rostros. Por ejemplo, puede ver fácilmente cómo se vería una mezcla de sus celebridades favoritas.

Morph de Brad Pitt y Chris Hemsworth creado por Benjamin (@Morphy_me), un artista digital francés con casi 100.000 seguidores en Instagram.

¿Cómo funciona el morphing facial?

En pocas palabras, la secuencia de morphing facial consta de tres pasos principales:

identificación de puntos de referencia;

deformación geométrica;

mezcla de textura y color.

Los puntos de referencia son puntos clave del rostro que sirven como sistema de coordenadas.

Suelen corresponder a rasgos faciales prominentes, como la boca, la nariz, los ojos y el mentón, y permiten identificar su ubicación y delimitar su forma.

Durante la deformación, se influye en la forma del rostro y su geometría. Al posicionar los puntos clave en el promedio de los puntos correspondientes en ambas fotografías, se puede obtener un rostro intermedio.

La mezcla rellena el color y la textura del rostro intermedio. Con bastante frecuencia, los detalles, como arrugas, pigmentación y poros, se suavizan durante el proceso, por lo que la imagen resultante da la impresión de estar bajo algún filtro de Instagram. Sin embargo, no siempre es así. También existen métodos de posprocesamiento que abordan la degradación de calidad causada por la mezcla y eliminan posibles artefactos del morphing. De este modo, los rostros modificados pueden presentar características similares a las de imágenes genuinas.

.webp)

Asignación de diferentes valores a la mezcla y la deformación durante el proceso de morphing facial. El morph 50/50 se encuentra en el centro.

¿El morphing facial es realmente una amenaza?

Sí, el morphing facial puede ser una amenaza, cuya prevención requiere acciones deliberadas y bien pensadas. En Regula, nos encontramos por primera vez con este tipo de fraude de identidad en 2011 y hemos sido testigos de la evolución de este método.

Una de las principales áreas de aplicación del morphing facial con fines delictivos es la falsificación de documentos de identidad. El ataque se dirige a los sistemas y procedimientos de verificación de identidad basados en el rostro. Con mayor frecuencia involucra pasaportes; sin embargo, cualquier documento de identidad con fotografía puede verse comprometido.

Un caso bien conocido ocurrió en 2018, cuando un grupo de activistas combinó una foto de Federica Mogherini, Alta Representante de la Unión Europea para Asuntos Exteriores y Política de Seguridad, con la de un miembro de su grupo. Utilizando esta imagen modificada, lograron obtener un pasaporte alemán auténtico.

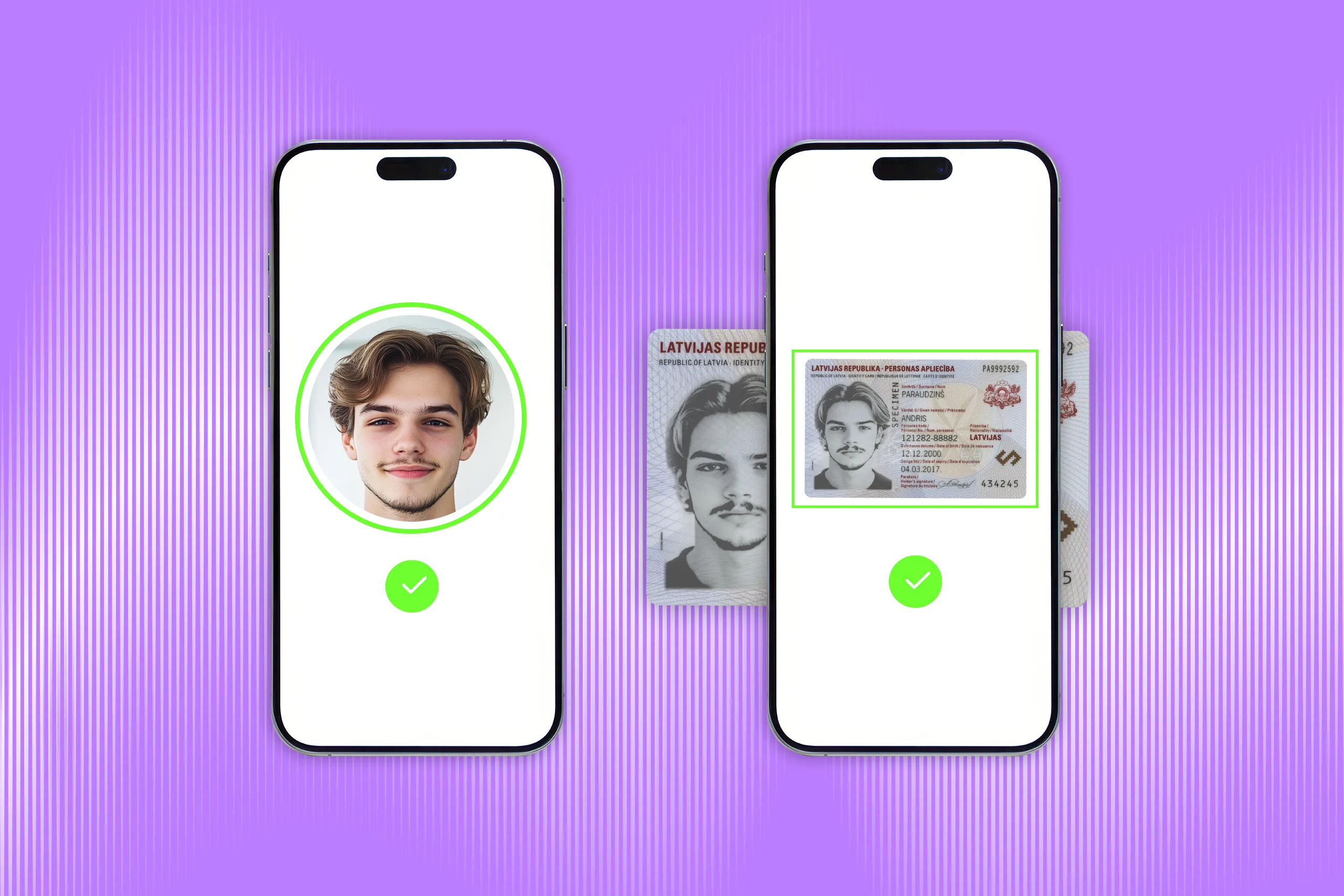

Un ataque de morphing facial vulnera el vínculo único entre la muestra (un pasaporte) y su sujeto correspondiente (una persona).

Si existe una foto modificada mediante morphing en un documento de identidad, entonces dos (o incluso más) personas pueden compartirla. En este caso, surgen todo tipo de consecuencias relacionadas con documentos de identidad falsos: desde operaciones financieras fraudulentas hasta migración ilegal y cruces fronterizos por parte de delincuentes y terroristas que amenazan la seguridad nacional. El intento de explotar una imagen modificada para engañar al personal de control fronterizo es el caso de uso más común.

El profesor Dr. Christoph Busch afirma en esta presentación que se han reportado más de 1.000 casos de ataques de morphing facial. De hecho, la magnitud del problema puede ser aún mayor, ya que los editores visuales y los dispositivos de impresión han evolucionado, y los métodos para utilizar morphing facial con el fin de engañar a los sistemas de verificación de identidad nunca han sido tan accesibles como hoy.

Peor aún, los documentos con imágenes modificadas ya están en circulación. Incluso si se implementaran de inmediato todos los elementos de seguridad posibles, debemos tener en cuenta que los pasaportes que potencialmente contienen una imagen modificada seguirán en circulación durante los próximos 10 años.

Debido al morphing facial, múltiples personas pueden ser verificadas contra el mismo pasaporte en el control fronterizo.

¿Por qué es difícil identificar un morph?

El principal desafío del morphing facial es detectarlo de manera eficaz. Lamentablemente, aún no existen soluciones que puedan detectar el morphing de forma confiable durante el proceso de solicitud o identificar fotos modificadas mediante morphing en documentos ya existentes.

Existen alternativas, por supuesto. Por ejemplo, puede utilizar dispositivos forenses que pueden ayudarle a detectar el morphing mediante señales indirectas, como rastros de alteraciones en un documento. Pero no existen formas de estar 100 % seguro de si la foto es un morph o no.

Además, tenga en cuenta que los morphs pueden diferir en calidad y en los métodos de producción utilizados. Mientras que las imágenes autogeneradas de baja calidad pueden incluir artefactos visibles, como sombras o siluetas fantasma, un ataque real por parte de un delincuente probablemente implicaría su máximo esfuerzo para seleccionar personas parecidas y crear un morph de alta calidad con un posprocesamiento cuidadoso. Dichos morphs se ven como personas reales y pueden engañar a los examinadores.

Los humanos no son buenos para detectar morphs

Los experimentos realizados en 2019 para investigar el desempeño humano con morphs de alta calidad comparables a los que pueden ser utilizados por delincuentes demostraron que las personas cometían muchos errores. No solo fue bajo su desempeño en la detección de morphs, sino que el entrenamiento especializado no produjo mejoras: la precisión durante el entrenamiento se mantuvo en niveles aleatorios (51%).

Los avances en la edición visual, junto con la determinación de los delincuentes por evitar ser detectados, han dado lugar a morphs sofisticados e indetectables para el ojo humano. Los delincuentes también se apoyan en el factor humano en los controles fronterizos: un gran flujo de personas, iluminación insuficiente y simple negligencia. En estos entornos, es probable que un oficial descarte ligeras diferencias como cambios por la edad o un nuevo peinado.

Los algoritmos tienen margen de mejora

Sin embargo, los algoritmos informáticos aún no son una solución definitiva para detectar morphs. El National Institute of Standards and Technology (NIST) realiza evaluaciones continuas de algoritmos para medir la capacidad algorítmica de detectar morphing facial y la resistencia de los algoritmos de reconocimiento facial frente al morphing. Para fines de prueba, cuentan con tres conjuntos de datos de imágenes modificadas mediante morphing:

Nivel 1: Morphs de baja calidad generados con herramientas gratuitas disponibles

Nivel 2: Morphs automatizados creados por algoritmos académicos con buenas prácticas implementadas

Nivel 3: Morphs de alta calidad que implican procesamiento manual y posprocesamiento

Se utilizan dos métricas para evaluar los resultados:

Tasa de error de clasificación de presentación de ataque (APCER) — Muestra la proporción de imágenes modificadas mediante morphing clasificadas incorrectamente como no morphs (bona fide)

Tasa de error de clasificación de presentación bona fide (BPCER) — La proporción de imágenes genuinas clasificadas incorrectamente como morphs.

En una situación ideal, tanto los resultados de APCER como los de BPCER deberían ser bajos.

Actualmente, la identificación de morphs de baja calidad es relativamente exitosa: el mejor algoritmo obtuvo un resultado de APCER de 0,156. Esto significa que solo 15 fotos sintetizadas de cada 100 pasarán inadvertidas para el algoritmo. Sin embargo, la extrapolación de este resultado alentador a situaciones reales resulta preocupante. Por ejemplo, si existieran eGates que operan utilizando este algoritmo ganador, entonces 15 de cada 100 personas con fotos modificadas mediante morphing en sus documentos pasarían el control automático del aeropuerto.

En cuanto a los morphs de alta calidad, la tasa de error del algoritmo con mejor desempeño puede llegar hasta 0,880, lo que significa que el 88 % de las imágenes sintetizadas pasará la verificación como si fuera genuina.

El conjunto de datos Lincoln hizo que la mayoría de los algoritmos fallara.

¿Cómo ocurren los ataques de morphing facial?

Existen dos escenarios posibles de cómo las fotografías modificadas mediante morphing llegan a documentos de identidad.

Escenario 1: Maniobras con FOGs — documentos auténticos obtenidos de manera fraudulenta

Dificultad de ejecución: Esta maniobra solo es posible en países donde presentar una foto para un documento de identidad es responsabilidad del solicitante. Puede llevarse a cabo durante la presentación remota de la solicitud o cuando las personas llevan sus fotos impresas.

Dificultad para detectar la falsificación: De difícil a imposible.

Cómo funciona: Este es el peor escenario, en el que una foto modificada mediante morphing se incorpora a un documento de identidad en la etapa de solicitud. Un cómplice solicita un pasaporte proporcionando una imagen modificada mediante morphing.

Un cómplice solicita un pasaporte proporcionando una imagen modificada mediante morphing.

El esquema requiere a un delincuente y a un ciudadano “limpio”, sin antecedentes penales, como cómplice, ya que la presentación normalmente se realiza a través de un sistema de gobierno electrónico. El delincuente explota el pasaporte y los datos personales del cómplice, pero presenta una fotografía modificada mediante morphing que se parece a ambas personas.

Si se acepta la foto modificada mediante morphing, todas las personas que contribuyeron al rostro combinado pueden ser verificadas contra ella. Peor aún, no solo existe una imagen modificada en la zona de inspección visual, sino que la misma imagen también está codificada en el chip. De esta manera, un impostor que, por ejemplo, tenga prohibido salir del país o sea buscado por las autoridades obtiene un pasaporte de facto genuino y puede cruzar la frontera libremente.

Escenario 2: Alteración de un documento auténtico ya existente

Dificultad de ejecución: Este método es simple, pero el resultado depende de las habilidades del falsificador.

Dificultad para detectar la falsificación: Fácil de detectar cuando se utilizan medios técnicos especiales.

Cómo funciona: La falsificación requiere un documento auténtico que puede ser robado, extraviado u obtenido mediante un trato ilegal. Una vez que poseen la fotografía del documento, los falsificadores la combinan mediante morphing con la foto de otra persona.

Utilizando una impresora especial, la imagen modificada mediante morphing se aplica sobre la foto existente en la página de datos personales. Pueden superponer el rostro por completo o alterar solo algunos rasgos faciales, por ejemplo, las orejas o los ojos. Dado que las alteraciones se imprimen en una sola capa delgada, los cambios apenas se notan a simple vista o al tacto.

A diferencia de la falsificación tradicional, no es necesario dañar los elementos de seguridad del documento, por ejemplo, despegando el laminado, borrando datos, agregando nuevos datos y luego pegándolo nuevamente o reemplazando la página por completo. Como todas estas manipulaciones destruyen varios elementos de seguridad, es bastante fácil detectar las señales de cambio. Pero cuando una imagen modificada mediante morphing se imprime encima, la mayoría de los elementos de seguridad permanece intacta, por lo que es más difícil detectar el documento falso.

¿Cómo prevenir los ataques de morphing?

La forma en que una imagen modificada mediante morphing llega a un documento de identidad determina los métodos necesarios para una detección eficaz y el nivel de dificultad en general. No profundizaremos en la metodología de detección de ataques de morphing (MAD), aunque le recomendamos revisar este extenso estudio; más bien, proporcionaremos una comprensión de alto nivel de lo que se puede hacer para abordar la amenaza.

Captura presencial

En el caso de los FOGs, donde una foto modificada mediante morphing se acepta en la etapa de solicitud, no existen señales de falsificación, por lo que no pueden identificarse únicamente mediante métodos criminalísticos. El principal método para abordar esta amenaza sería prevenir solicitudes fraudulentas para la emisión de documentos.

Uno de los métodos más seguros y extendidos es permitir únicamente la presentación presencial de documentos, donde todos los datos biométricos se capturan en el momento. Una persona que quiera obtener un nuevo pasaporte debe presentarse, pasar una verificación preliminar de identidad y sentarse frente a la cámara para una toma que se utilizará en su documento de identidad.

Al mismo tiempo, no podemos ignorar la tendencia continua hacia los servicios remotos, que se aceleró en gran medida durante la pandemia. A pesar de que la captura presencial es hoy una solución más probada y confiable, el registro en línea sigue siendo posible.

En Finlandia, por ejemplo, los estudios fotográficos envían las fotografías para documentos directamente a la policía. El Reino Unido eligió otro camino: su Ministerio del Interior ha estado realizando pruebas de tecnologías biométricas para aplicaciones y quioscos de auto-registro remoto.

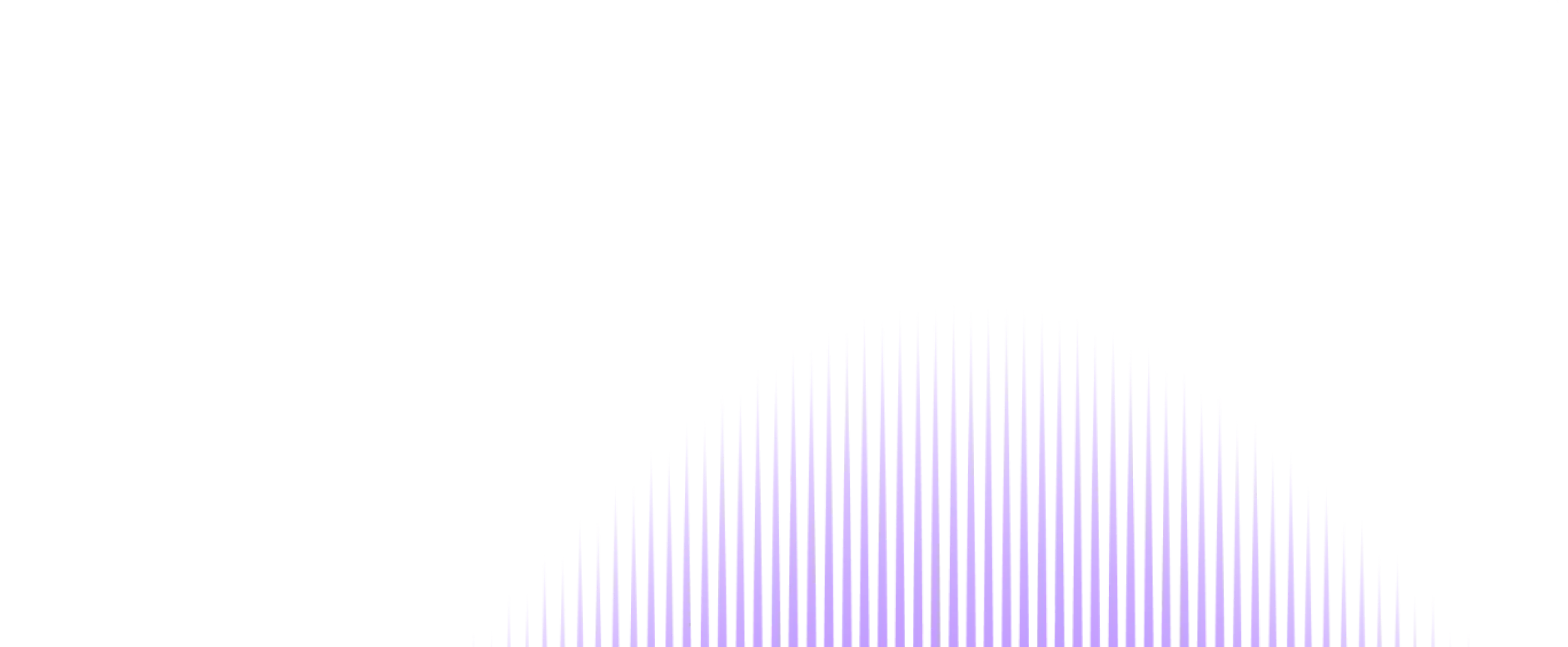

En particular, esto requiere la implementación de una solución potente para gestionar el proceso de verificación de identidad digital, como Regula Document Reader SDK y Regula Face SDK. Estas soluciones deben poder leer de forma confiable un documento existente, incluida la información codificada en su chip, evaluar la calidad de las imágenes enviadas, realizar comprobaciones de prueba de vida y efectuar la comprobación de los rostros entre una foto y otra foto de referencia (una selfie, una foto del chip, una base de datos externa, etc.). De este modo, la foto enviada de forma remota se autentica mediante una serie de comprobaciones.

Equipar los puntos de control con dispositivos adecuados

En cuanto a detectar manipulaciones en documentos ya emitidos, no hay nada mejor que los métodos forenses, porque es más fácil identificar señales de morphing que el morphing en sí.

Por regla general, los documentos de identidad tienen una página de datos de policarbonato o laminada. Si es laminada, entonces todos los datos de la página están en el interior. Si es plástica, el rayo láser atraviesa las capas superiores y la imagen también aparece en el interior.

En ambos casos, no hay nada impreso en la superficie. La página es homogéneamente lisa: brillante o mate.

Si existen elementos modificados mediante morphing impresos encima, habrá una mancha mate (o, por el contrario, brillante) en el área donde se realizó la sobreimpresión. El examen con diferentes fuentes de luz, por ejemplo, infrarroja, también puede mostrar diferentes tasas de transmisión de tintas, duplicación de elementos, áreas donde se bloquea la luminiscencia o relieve ciego. También aparecerá cierto microrelieve.

Si además se revisa el chip RFID, habrá un retrato diferente, por lo que los delincuentes suelen deshabilitarlo. Si no puede leerse, eso es motivo para una inspección más detallada. De hecho, existen muchas señales, pero es necesario conocer este tipo de falsificación y saber cómo buscarla.

Sin medios técnicos, sin embargo, todas esas señales son extremadamente difíciles de detectar. El gran flujo de personas y el tiempo limitado para trabajar con cada individuo también favorecen a los delincuentes.

El uso de dispositivos forenses resuelve ambos problemas: permite detectar al instante señales de falsificación y, al mismo tiempo, facilita el trabajo ante un flujo alto de personas.

El requisito principal para que los dispositivos forenses detecten intentos de morphing en fotografías es contar con una fuente de luz oblicua y rasante de alta calidad (con un ángulo muy agudo). Usted debe ser explícito al respecto al negociar con proveedores, ya que no todos ofrecen esta característica. Estos dispositivos pueden dividirse en dos categorías:

La primera línea de defensa: Dispositivos utilizados por agentes de primera línea y oficiales de control fronterizo. Por lo general, deben ser bastante compactos para adaptarse a un espacio de trabajo limitado. El Regula 4166 es un buen ejemplo de este tipo de dispositivo. Esta herramienta única y compacta está diseñada específicamente para detectar morphing realizado mediante sobreimpresión en fotos laminadas de documentos, la técnica de morphing más común. Con este dispositivo, usted puede ver al instante cualquier cambio en la superficie de una foto laminada, como gotas de pintura o manchas de tinta.

- La segunda línea de defensa: Herramientas avanzadas utilizadas por expertos forenses en laboratorios. Entre otras capacidades potentes, permiten identificar y demostrar visualmente señales de morphing, por ejemplo, construyendo un modelo 3D de un fragmento cuestionable. Un dispositivo que cumple este propósito es el Regula 4308.

Incluye dos cámaras de alta resolución, más de 30 tipos de fuentes de luz, más de 20 filtros de luz y todas las herramientas necesarias para un análisis forense preciso.

En resumen

Hoy en día, el morphing fotográfico es un problema por varias razones:

Los morphs de alta calidad son indistinguibles de humanos reales.

Existen todo tipo de impresoras especializadas disponibles para la venta.

La interferencia con los elementos de seguridad del documento es mínima.

El alto tráfico de pasajeros/clientes incrementa las probabilidades de no detección.

Esta amenaza no puede ignorarse y, aun así, el problema podría no ser tan grave como parece.

Pero usted debe aplicar el enfoque correcto: una prevención eficaz requiere el uso de medios técnicos para automatizar o semiautomatizar el proceso de verificación de documentos.

Esto no solo acelera el flujo de trabajo, sino que también añade una capa adicional de protección en cada etapa.

Las tecnologías modernas han llevado el fraude de identidad a un nuevo nivel, pero también le ayudarán a afrontarlo. Durante más de tres décadas, Regula ha ido acumulando experiencia para enfrentar cualquier desafío futuro. ¿Tiene alguna otra pregunta relacionada con el morphing facial? No dude en ponerse en contacto; estamos aquí para ayudarle.