Qué esperar en este blog

¿Tiene curiosidad por saber qué puede salir mal al implementar un nuevo sistema de verificación de identidad?

En este artículo explicamos los cinco desafíos más comunes que hemos visto enfrentar a las empresas y ofrecemos consejos prácticos para evitar errores costosos durante la implementación de un sistema IDV.

Implementar un sistema de verificación de identidad no solo es un proyecto emocionante con muchos beneficios potenciales, sino también una tarea compleja con diversos puntos críticos. Y aunque muchos problemas pueden deberse a tecnologías mal diseñadas, hoy no hablaremos de fallos técnicos. En su lugar, queremos compartir nuestra experiencia práctica con obstáculos que pueden surgir incluso cuando la tecnología es muy fiable.

Desde complicaciones en el flujo del usuario hasta malas prácticas de Zero Trust, analizamos los errores más comunes que pueden perjudicar stus esfuerzos de KYC y prevención del fraude.

Suscríbase para recibir un resumen quincenal del blog de Regula

Error #1: Flujos de usuario poco intuitivos

Basándonos en años de experiencia, podemos afirmar con seguridad que el problema número uno al implementar sistemas de verificación de identidad es una experiencia de usuario deficiente.

Cuando se introduce un nuevo sistema de IDV, los usuarios enfrentan procesos que probablemente nunca han visto antes. Si esos procesos no son intuitivos o fáciles de usar, muchos abandonarán antes de convertirse en clientes. De hecho, estudios del sector muestran que las tasas de abandono pueden alcanzar el 60–70% cuando el proceso de incorporación es demasiado complejo.

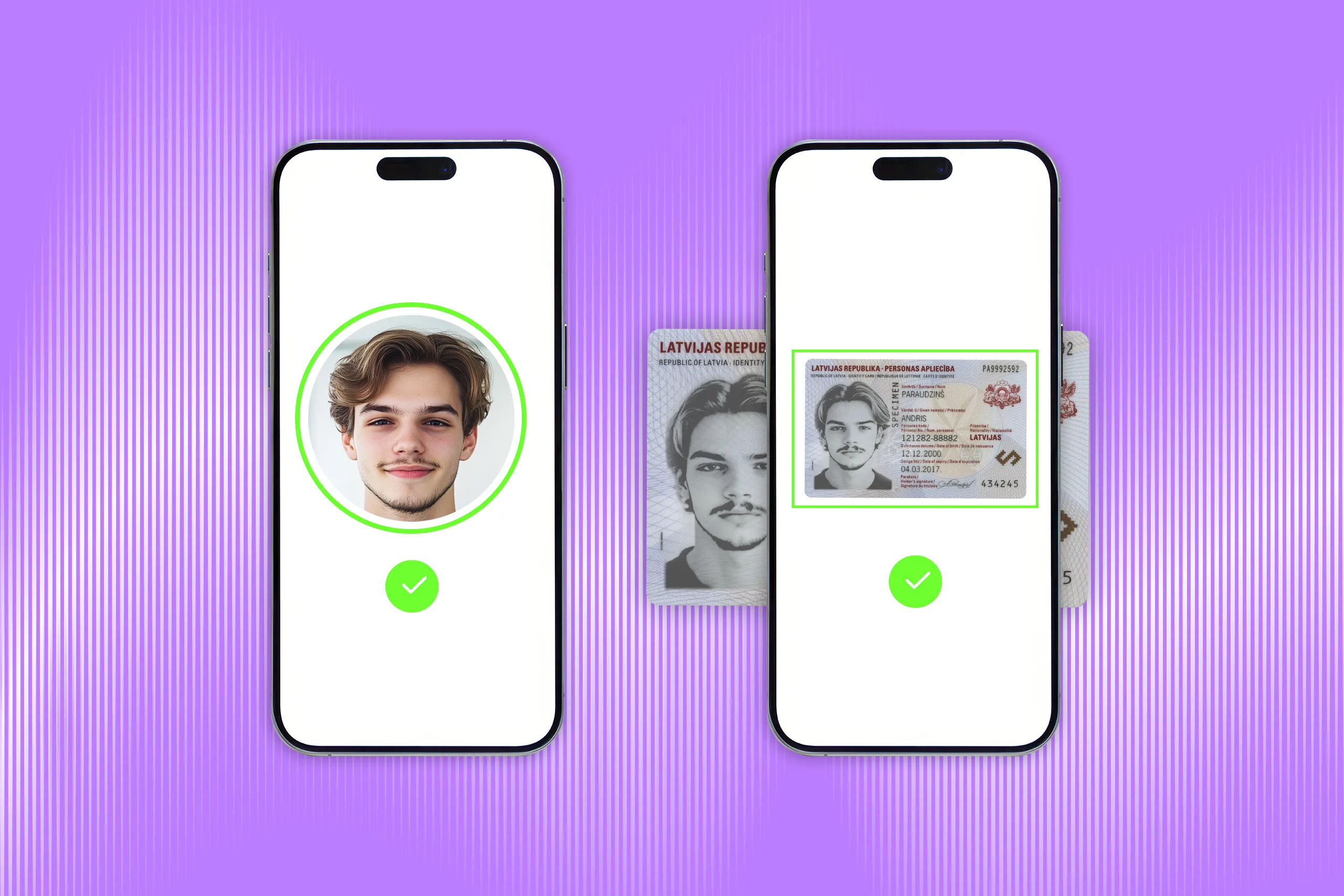

Las instrucciones poco claras son una de las principales causas del problema. Si la aplicación no indica claramente cómo colocar el documento para escanearlo, o no explica bien una prueba de vida activa, los usuarios se quedan adivinando qué hacer. Mientras que los usuarios más jóvenes probablemente no tendrán problemas para guiñar un ojo o girar lentamente la cabeza frente a la cámara, las personas mayores o con menos experiencia tecnológica pueden sentirse confundidas. Por eso, es recomendable implementar prueba de vida pasiva, ya que no exige acciones adicionales por parte del usuario. Y se considera más fácil de usar.

Ciertas imágenes pueden reforzar las instrucciones escritas. Por ejemplo, una imagen de un pasaporte puede indicar que solo este tipo de documento es aceptable para la confirmación de identidad.

Otro factor que a menudo se pasa por alto es la localización lingüística y cultural. Nuestra encuesta de 2023 reveló que el 70% de los usuarios nómadas digitales encontraron dificultades con el idioma durante la verificación, lo que afectó negativamente las tasas de finalización.

También vale la pena mencionar la falta de accesibilidad, ya que las personas con discapacidades o incluso con limitaciones temporales pueden sentirse desafiadas por un software poco adaptable. Los usuarios con baja visión o daltonismo suelen tener dificultades con los indicadores visuales poco claros, mientras que aquellos con discapacidades motoras podrían no ser capaces de sostener el teléfono con firmeza.

Idealmente, el proceso de verificación de identidad debería ser lo más simple posible: recopilar automáticamente solo la información necesaria y usar una combinación de OCR, MRZ y lectura de códigos de barras para completar formularios de manera automática. La solución también debería ser capaz de detectar automáticamente el tipo de documento para minimizar la intervención del usuario.

Además, se puede realizar la verificación NFC (para chips RFID), que incluye autenticación pasiva junto con autenticación activa o por chip, asegurada mediante la verificación del lado del servidor de los datos del chip RFID. Asimismo, debe comprobar de forma fluida la autenticidad del documento y si este está siendo presentado en vivo y no como una reproducción en pantalla, mediante la verificación de elementos como hologramas OVI, MLI y/o dynaprint.

También es importante respaldar el flujo del usuario con retroalimentación inmediata en cada paso del proceso, es decir, informarle al usuario qué está ocurriendo en ese momento y qué salió mal (en caso de que algo haya fallado). De esta manera, el usuario no se siente solo durante el proceso y percibe que el sistema lo está asistiendo activamente, en lugar de encontrarse con un frustrante escenario de ‘enviar y esperar lo mejor’.

Un buen ejemplo de retroalimentación para guiar a los usuarios en la dirección correcta.

Error #2: Esfuerzos de prueba insuficientes

Otro error importante en la implementación de la verificación de identidad que hemos observado es la realización de pruebas inadecuadas, especialmente al manejar una amplia variedad de documentos de identidad de todo el mundo. Algunas empresas integran una solución de verificación utilizando solo un pequeño número de muestras (a menudo las que tienen a mano los miembros del equipo, como algunas licencias de conducir o pasaportes locales).

Sin embargo, en producción, los usuarios reales presentarán todo tipo de pasaportes, cédulas, visas y licencias de conducir de diferentes países y generaciones. Estos difieren no solo en idioma y formato, sino también en elementos de seguridad, codificación de datos (MRZ, códigos de barras, chips) e incluso en peculiaridades como las convenciones de nombres. Por eso, si el sistema no ha sido validado frente a esta diversidad, existe un alto riesgo de fallos inesperados y rechazos erróneos una vez que entre en funcionamiento.

Si una empresa no tiene acceso a estos recursos, puede considerar el uso de un kit de pruebas (si lo proporciona su proveedor de IDV). Por ejemplo, Regula ofrece un exclusivo NFC TestKit que incluye un conjunto de documentos de prueba con chips NFC, personalizados con datos de identidades ficticias o proporcionadas por el cliente. Estos documentos de prueba son imágenes simplificadas de las páginas requeridas de los documentos que la empresa desea verificar; sin embargo, no son réplicas de documentos reales. Además, un proveedor experimentado como Regula ofrecerá asesoramiento experto sobre cómo enfrentar situaciones no triviales, como documentos de ciertos países que no cumplen completamente con los estándares internacionales.

El reconocimiento de rostros también se ve afectado por pruebas deficientes, ya que los usuarios suelen tomarse selfies en condiciones lejos de ser ideales—y esto debe considerarse. Una habitación con poca luz, contraluz intenso desde una ventana, un fondo desordenado en casa, y muchos otros entornos pueden generar problemas. Hemos visto casos donde un papel tapiz con un patrón muy marcado o un cuadro detrás del usuario hacía que el software identificara incorrectamente los contornos faciales. En una ocasión, incluso un objeto cuadrado justo detrás de la cabeza de la persona interfería con el algoritmo de detección facial—un “rostro falso” inesperado que confundía al sistema.

Error #3: Configuraciones mal equilibradas

La implementación de un sistema de verificación de identidad es un acto de equilibrio entre la seguridad y la usabilidad, entre otros factores. Si bien es importante reducir el riesgo de permitir el acceso a un usuario fraudulento, ajustar el sistema con configuraciones ultra conservadoras puede tener un efecto contraproducente. Podría comenzar a rechazar a un gran número de usuarios legítimos, lo cual, naturalmente, perjudica al negocio al perder clientes reales.

Este problema se evidencia con mayor claridad en la coincidencia biométrica de rostros: si el umbral de coincidencia es muy alto, incluso la foto y la selfie de una misma persona podrían no superarlo. Las verificaciones de autenticidad de documentos demasiado agresivas son otro caso: si se configura el sistema para marcar la más mínima discrepancia como “fraude”, se terminará fallando documentos auténticos que podrían tener un ligero desgaste o un formato poco común.

¿Cómo evitar esto? Se recomienda adoptar un enfoque basado en riesgos, en el que solo ciertas señales sean consideradas de alto riesgo, como una discrepancia en la información personal o el uso de un dispositivo con historial de fraude. Solo en esos casos el sistema debería escalar a verificaciones más exhaustivas; de lo contrario, mantener un flujo fluido. Además, es importante monitorear constantemente métricas clave como las tasas de rechazo falso: si, por ejemplo, el 5% de todos los solicitantes falla la verificación de documentos pero una revisión manual demuestra que la mayoría eran legítimos, eso es una señal clara de que las configuraciones son demasiado estrictas.

Error #4: Dependencia excesiva del modelo Zero Trust

En la verificación de identidad remota, aplicar el modelo zero trust al dispositivo móvil significa que todo el trabajo pesado (por ejemplo, análisis de imágenes, extracción de datos, pruebas de vida) lo realiza el servidor, ya que no se confía en que el dispositivo del usuario pueda llevar a cabo estas operaciones. En general, esta es una muy buena idea —y nosotros mismos la promovemos—, pero solo si se implementa con matices.

Así como Zero Trust reduce la posibilidad de manipulación del lado del cliente, también puede generar una sobrecarga importante en el backend y provocar latencia. Si cada operación se realiza en el servidor, el dispositivo del usuario se convierte en una simple cámara y colector de datos. La app cliente podría capturar una foto y enviarla de inmediato al servidor sin ningún procesamiento previo, lo que obligaría al servidor a encargarse de todo: recorte de imagen, verificación de calidad, reconocimiento de texto, etc.

En primer lugar, esto aumenta los tiempos de respuesta: los usuarios podrían tener que esperar varios segundos para saber si su imagen de documento fue aceptada o si su selfie pasó la prueba de vida. En segundo lugar, si su base de usuarios crece, tsus servidores deberán procesar un enorme volumen de imágenes sin procesar. Las fotos en alta resolución o múltiples intentos pueden consumir mucho tiempo de CPU/GPU en el backend, y un gran volumen de solicitudes de verificación puede ralentizar todo el sistema o incrementar significativamente los costos.

Por otro lado, se puede mantener un modelo de seguridad zero trust y, al mismo tiempo, aprovechar los dispositivos cliente para lograr mayor eficiencia en el preprocesamiento y la recolección de datos. Todos los datos en tránsito pueden cifrarse, y el sistema puede usar la CPU del cliente para realizar la detección facial desde la cámara en vivo. Luego, el servidor puede “no confiar” en el resultado hasta que lo verifique, pero si el cliente ni siquiera detectó un rostro, se evita que el servidor procese una imagen en blanco innecesariamente. De esta forma, la lectura del chip RFID se realiza en la app móvil y los datos firmados se envían al servidor para su validación, lo cual toma solo unos segundos.

Error #5: Esperar demasiado de las soluciones web

Algunas empresas sólo ofrecen productos web a sus usuarios, lo cual no es un problema en sí mismo, pero las expectativas sobre el sistema de verificación de identidad (IDV) deben ajustarse. Un enfoque exclusivamente web limita seriamente los métodos de verificación de identidad que se pueden utilizar, ya que ciertas funciones avanzadas simplemente no funcionan en un navegador o tienen un rendimiento muy inferior en comparación con un SDK móvil.

En el caso del procesamiento de pasaportes electrónicos (ePassport), los navegadores móviles web tienen poco o ningún soporte para interacciones NFC por razones de seguridad. Incluso para funciones más convencionales, la web móvil presenta limitaciones. La configuración de la cámara del navegador no puede ajustarse con la misma precisión que en una app nativa, y algunos dispositivos o navegadores más antiguos podrían no soportar el procesamiento de video en tiempo real.

Si el uso de una app está completamente descartado, existen soluciones alternativas, pero están lejos de ser ideales. Se puede implementar una transferencia de web a móvil (“web-to-mobile handover”), en la que se solicita al usuario que use la cámara de su teléfono a través de un enlace o código QR desde el navegador de escritorio o móvil. Esto al menos introduce un dispositivo móvil en el proceso de captura de imágenes, pero sigue siendo una solución poco fluida.

Regula es un solucionador de problemas confiable en IDV

Regula cuenta con más de 30 años de experiencia en la industria de verificación de identidad, y sabemos que casi ninguna implementación está libre de contratiempos. Al integrar nuestras soluciones, ya sabemos qué esperar y nos aseguramos de que cualquier problema del cliente se resuelva lo más rápido posible.

En cuanto a las soluciones, ofrecemos productos potentes de IDV para todo tipo de organizaciones, combinando análisis forense de documentos y reconocimiento facial.

Regula Document Reader SDK es una solución multiplataforma altamente personalizable que procesa imágenes de documentos y verifica su presencia real (document liveness) y autenticidad. El software identifica el tipo de documento, extrae toda la información necesaria y confirma si el documento es genuino. Además, el SDK aprovecha la verificación móvil NFC y la verificación completa del lado del servidor para confirmar la autenticidad del chip RFID.

Al mismo tiempo, Regula Face SDK realiza un reconocimiento facial instantáneo y previene ataques fraudulentos de presentación como el uso de imágenes estáticas, fotos impresas, reproducciones de video, inyecciones de video o máscaras.

Regula ofrece una base de datos con más de 15,000 documentos de identidad de 251 países y territorios, y un servicio único NFC TestKit, que proporciona muestras de ID con chips NFC para pruebas más eficientes y reducción del tiempo de lanzamiento al mercado.

Impulsemos el futuro—juntos. Agende una llamada para conocer más sobre nuestras soluciones.