La verificación de documentos de identidad con chips electrónicos suele ser la opción más conveniente para los usuarios, especialmente en escenarios remotos. Las principales ventajas son la rapidez y la facilidad de uso.

Las empresas valoran este enfoque principalmente por su seguridad, ya que los chips firmados criptográficamente son difíciles de alterar o falsificar. Esto les permite verificar con confianza la identidad de clientes remotos, incluso sin reunirse con ellos en persona.

Pero, ¿qué ocurre realmente después de que un pasaporte electrónico se acerque a un lector, ya sea un teléfono inteligente o un escáner de documentos? La respuesta depende de varios factores, incluido el propio chip, un aspecto que muchas empresas pasan por alto al elegir tecnología de verificación NFC.

En este artículo, analizaremos más de cerca el lado técnico del procesamiento de chips para explicar:

- Qué acelera el proceso

- Qué lo retrasa

- Cómo optimizarlo

Reciba publicaciones como esta en su bandeja de entrada con el resumen quincenal del blog de Regula

La tecnología detrás del chip en los documentos de identidad

El chip, conocido formalmente como circuito integrado sin contacto, es un elemento de seguridad estandarizada que se utiliza comúnmente en los documentos de identidad electrónicos desde mediados de la década de 2000.

Técnicamente, es una tarjeta inteligente con antena. Al ser un dispositivo pasivo, no tiene batería. En su lugar, depende del campo electromagnético emitido por un lector, utilizando tecnologías como Near Field Communication (NFC) o Radio-Frequency Identification (RFID). El lector genera un campo que alimenta el chip y permite la comunicación.

NFC vs. RFID

Ambas tecnologías utilizan ondas de radio para el intercambio inalámbrico de datos. Las principales diferencias radican en su tipo de comunicación y su alcance operativo.

RFID puede funcionar a distancias de varios metros y normalmente realiza una lectura de datos en una sola dirección. NFC, un subconjunto de RFID, está diseñado para la comunicación a corta distancia (aproximadamente cuatro centímetros o menos) y establece un intercambio de datos bidireccional e interactivo.

En los documentos electrónicos de identidad, RFID de corto alcance a 13.56 MHz es el estándar para la transmisión de datos mediante lectores de documentos, con un alcance operativo de hasta 10 centímetros. Esta frecuencia también es compatible con los teléfonos inteligentes habilitados con NFC, que ahora se utilizan comúnmente para la verificación remota de documentos. Por lo tanto, tanto RFID como NFC forman parte del proceso.

Como medio electrónico, el chip ejecuta un sistema operativo integrado con una estructura lógica de datos que contiene varios grupos de información separados. Dado que el chip almacena datos sensibles, como información biométrica, su sistema está protegido por criptografía y controles de acceso. Esto evita la lectura no autorizada, la interceptación de la comunicación entre el chip y el lector y otros ataques dirigidos a comprometer la integridad del chip.

Además, después de la personalización (registro de los datos del titular), la mayoría de los grupos de datos del chip se bloquean para impedir cualquier modificación posterior. La excepción son las claves públicas de la Autoridad de Certificación Verificadora del País (CVCA) utilizadas para la verificación del chip, específicamente en la Autenticación del Terminal, que tienen plazos de expiración más cortos (hasta 3 años) que los documentos electrónicos. Sin embargo, estas solo pueden ser actualizadas por entidades autorizadas.

¿Cuáles son las directrices para la verificación NFC?

El uso de chips en los documentos de identidad, tanto para su emisión como para su verificación, está regulado con el fin de garantizar la interoperabilidad global de los documentos electrónicos de identidad.

El Documento 9303 de la OACI (Organización de Aviación Civil Internacional) establece las especificaciones básicas, principalmente para los pasaportes electrónicos. Define la estructura lógica del chip, los grupos de datos, los mecanismos de seguridad y la Infraestructura de Clave Pública (PKI) que se utilizan para la verificación. Además, la norma ISO/IEC 18013 describe específicamente el formato de diseño, el contenido de los datos, el control de acceso y otras características de las licencias de conducir conformes con la norma ISO.

Para acceder y leer el chip de forma segura, el sistema realiza una serie de operaciones de “solicitud-respuesta” basadas en los siguientes mecanismos de control de acceso:

BAC/BAP (Basic Access Control/Protection)

PACE (Password Authenticated Connection Establishment)

EAC/EAP (Extended Access Control/Protection)

El proceso general para todos los documentos electrónicos sigue los protocolos de transmisión definidos en la norma ISO/IEC 14443. Esta norma también especifica las características físicas del chip, los niveles de potencia de radiofrecuencia y los requisitos de la interfaz de señal.

En cuanto a las interfaces de señal, existen dos opciones compatibles: Tipo A y Tipo B. Aunque ambas admiten las mismas velocidades de comunicación, difieren en los métodos de modulación (cómo se codifican los datos) y en los esquemas de codificación de bits. Los chips Tipo B, con un manejo de señal más simple y rápido, pueden ofrecer mayor eficiencia.

Además, otras normas definen las funciones principales del chip, como la estructura de comandos y respuestas, la gestión de archivos, los procedimientos de acceso (ISO/IEC 7816-4) y los métodos de prueba (ISO/IEC 10373-6).

En este panorama regulatorio, destaca el documento BSI TR-03110 como un caso único. Este documento define los documentos electrónicos de identidad (eID) dentro del marco de eIDAS (electronic Identification, Authentication, and Trust Services), un sistema diseñado para respaldar interacciones electrónicas seguras entre empresas, ciudadanos y autoridades públicas en los estados miembros de la Unión Europea. Aunque algunas de las especificaciones técnicas de los eID descritas en el BSI TR-03110 se superponen con los estándares de la OACI, el documento se centra principalmente en los eID en su forma completamente digital.

¿Qué afecta la velocidad de la verificación NFC?

Incluso con especificaciones detalladas, no hay garantía de que la verificación NFC funcione igual en todas las plataformas y dispositivos. Es importante destacar que muchos de los factores que afectan el proceso están fuera del control de los inspectores de identidad.

Veamos cuáles son esos factores.

#1 Características del chip

Las normas ISO/IEC y las recomendaciones de la OACI ofrecen a los emisores de documentos electrónicos varias opciones en cuanto a los chips. Por ejemplo, pueden existir diferentes tasas de bits para la transferencia de datos entre el chip y el lector. Si bien las velocidades obligatorias son 106 kbps y 424 kbps en ambas direcciones, los dispositivos también pueden admitir velocidades más altas, como:

212 kbps

848 kbps hasta 6.78 Mbps (en ambas direcciones)

10.17 Mbps a 27.12 Mbps (solo del lector al chip)

Las velocidades más altas permiten un procesamiento de datos más rápido y una verificación biométrica más ágil. En general, los chips actualizados ofrecen un mejor rendimiento que los modelos básicos.

Una nueva generación de chips para documentos electrónicos de identidad

En 2012, se introdujeron en la norma ISO/IEC 14443 los chips compatibles con Very High Bit Rates (VHBR). Estos ofrecen mayor capacidad de almacenamiento y transmisión de datos significativamente más rápida, de hasta 6.78 Mbps, en comparación con las velocidades NFC tradicionales de 106, 212 o 848 kbps.

Los chips VHBR utilizan la misma técnica de modulación que los chips más lentos, pero su señal alterna la amplitud en cada ciclo de onda. Esto requiere alta calidad de señal y un desempeño preciso tanto del chip como del lector.

Los escáneres de documentos de identidad de hardware y software de Regula ya están equipados para admitir estos chips avanzados.

#2 Métodos de cifrado

La velocidad de procesamiento también depende del protocolo de acceso al chip descrito anteriormente. Estos protocolos se basan en métodos criptográficos diferentes. Por ejemplo, BAC utiliza claves simétricas, mientras que el protocolo más moderno y seguro PACE se basa en criptografía de clave pública (asimétrica).

En la práctica, PACE permite un intercambio de claves más eficiente entre el chip y el lector. BAC genera claves a partir de los datos de la zona legible por máquina (MRZ) del documento electrónico. Forma una cadena con los datos de la MRZ, la ejecuta a través de un algoritmo de hashing y divide el resultado en dos claves: una para cifrado y otra para autenticación de mensajes.

Por su parte, PACE utiliza una contraseña compartida (como la MRZ o el CAN) junto con criptografía de curvas elípticas para crear una clave de sesión segura. Esto permite que el chip y el lector establezcan una conexión cifrada y autenticada mutuamente. A diferencia de BAC, PACE no requiere hashing, lo que hace el proceso más eficiente y seguro, especialmente cuando tanto el lector como el chip admiten transmisión de datos a alta velocidad.

El tipo de criptografía utilizada también influye en el tiempo de lectura, especialmente cuando el chip almacena grupos de datos grandes, como imágenes faciales o huellas dactilares. Un cifrado más fuerte suele implicar claves más largas y algoritmos más complejos, lo que aumenta el tiempo de procesamiento. Durante la verificación, cada bloque de datos debe cifrarse individualmente antes de su transmisión. Dado que los datos suelen enviarse en bloques de 256 bytes, el chip tiene que cifrar cada uno por separado—potencialmente cientos de veces. Como el chip se alimenta inalámbricamente por el campo de la antena, su capacidad de procesamiento es limitada, lo que convierte el cifrado en una tarea que consume tiempo.

Para resolver esto, algunos chips admiten una función llamada campo de longitud extendida. Cuando está disponible, el chip cifra todo el bloque de datos una sola vez y luego lo envía en una transmisión continua. Esto puede reducir el tiempo de lectura de forma significativa—incluso a la mitad o más—especialmente para grupos de datos grandes con biometría. Por ejemplo, así es como funciona con Regula Document Reader SDK:

| Comparación de la velocidad de verificación del chip (DG-2 – Fotografía del titular), ms | ||

|---|---|---|

| Tarjeta de identidad de Letonia | ||

| 424 kbps | 848 kbps | |

| Estándar | 4644 | 4379 |

| Extendido | 1947 | 1754 |

| Tarjeta de identidad de Irlanda | ||

| 424 kbps | 848 kbps | |

| Estándar | 1287 | 1163 |

| Extendido | 640 | 495 |

| Pasaporte de Estados Unidos | ||

| 424 kbit/s | 848 kbit/s | |

| Estándar | 1138 | 788 |

| Extendido | 897 | 611 |

#3 Capacidades del software de verificación de identidad

Dada la amplia variedad de tecnologías de chip utilizadas en los documentos electrónicos de identidad, los terminales, y específicamente el software que ejecutan, deben ser capaces de manejar diversos escenarios de verificación de chips. En este contexto, el término “terminal” se refiere a cualquier solución de escaneo de documentos, ya sea un dispositivo físico o una aplicación móvil.

De acuerdo con el Documento 9303 de la OACI, si el tamaño de los objetos criptográficos, como las claves públicas y las firmas, supera los límites estándar, deben usarse Unidades de Datos del Protocolo de Aplicación (APDU) con campos de longitud extendida para enviar estos datos al chip. En tales casos, el chip debe admitir esta función, y dicho soporte debe estar claramente indicado, ya sea en los mensajes Answer-To-Select/Answer-To-Reset, o en el archivo EF.ATR/INFO.

A su vez, los terminales deben admitir APDU de longitud extendida, pero solo pueden hacerlo después de confirmar la compatibilidad del chip. Esta verificación se realiza a través de las mismas fuentes de datos: ATR/ATS o EF.ATR/INFO.

Sin embargo, hay un inconveniente: los sistemas de verificación de identidad pueden tener configuraciones distintas. Por ejemplo, si el chip no admite la lectura de longitud extendida, pero el sistema intenta usarla, el proceso puede fallar. En algunos casos, el sistema puede volver a la lectura de longitud estándar, lo que ralentiza el proceso e incrementa el tiempo total de la sesión.

Afortunadamente, este problema es cada vez menos común, ya que más documentos electrónicos de identidad se diseñan para admitir la lectura de longitud extendida. Si su empresa procesa documentos de un país específico, puede probar este comportamiento y configurar el sistema para un rendimiento óptimo.

Por cierto, el Regula Document Reader SDK, disponible tanto para aplicaciones móviles como para lectores de hardware, admite todas las velocidades y longitudes de lectura de chips existentes, garantizando una verificación NFC fluida.

#4 Lectores NFC en dispositivos móviles

Finalmente, la velocidad de verificación NFC en dispositivos móviles depende en gran medida del propio dispositivo.

Si bien los estándares globales establecen requisitos claros para los terminales, los dispositivos móviles personales quedan fuera de ese alcance. Por ejemplo, el Documento 9303 de la OACI solo menciona brevemente que los documentos electrónicos de identidad deben ser compatibles con los teléfonos inteligentes habilitados para NFC.

Además, los teléfonos inteligentes presentan una amplia variedad de características técnicas, a diferencia de los sistemas profesionales de inspección estandarizados. Esto genera diversas limitaciones ocultas, como un campo de antena demasiado débil para un chip en particular. Como resultado, el rendimiento NFC puede variar significativamente entre dispositivos.

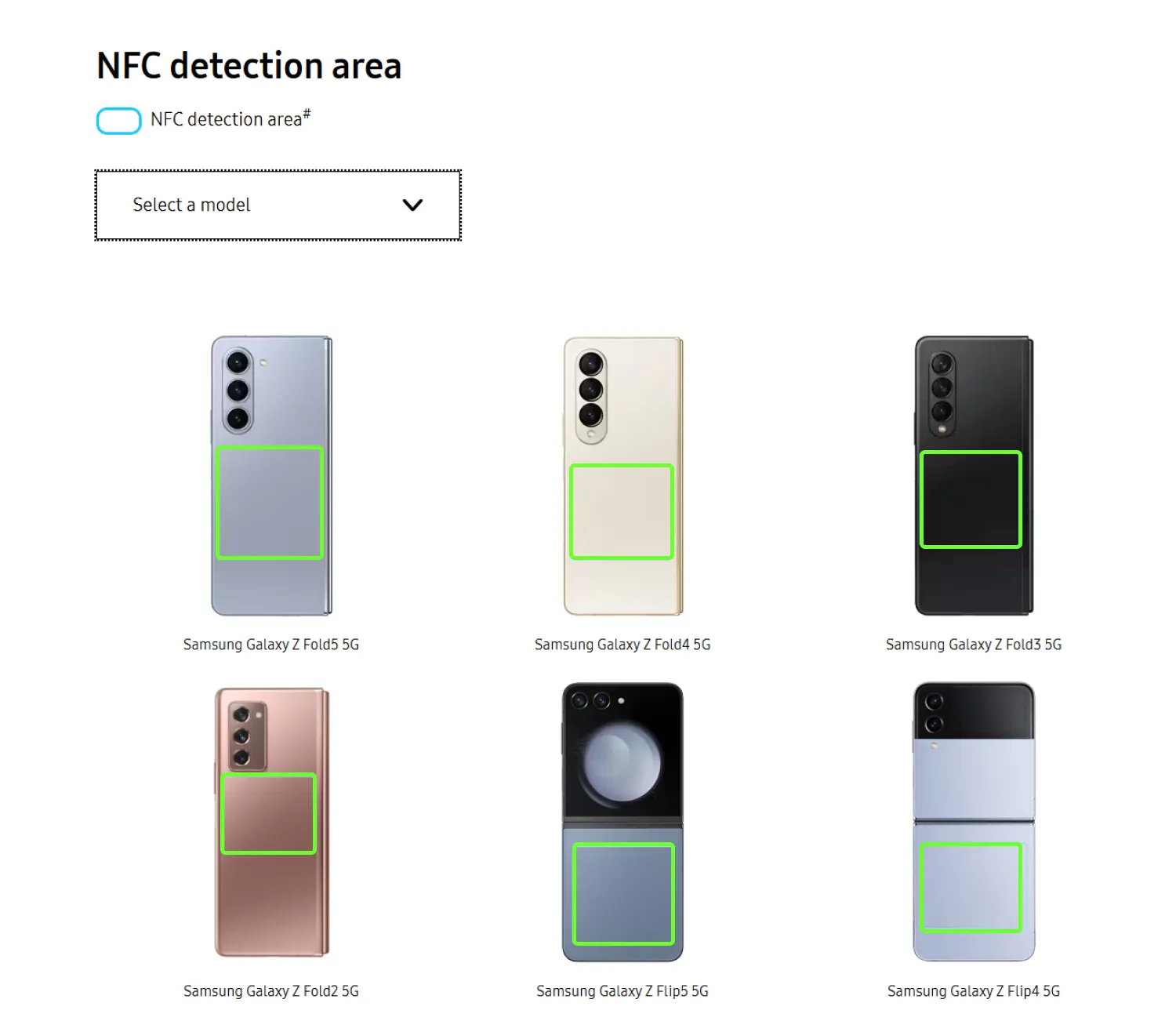

También existe un desafío adicional relacionado con la experiencia del usuario: la ubicación del módulo NFC varía según el modelo del teléfono. Esto puede ralentizar el proceso para los usuarios primerizos, que pueden tener dificultades para encontrar el lector NFC.

Por ejemplo, el área NFC en todos los modelos de iPhone se encuentra en la parte superior central, y puede activarse desde la parte frontal o trasera del teléfono. En la mayoría de los dispositivos Android, el módulo NFC suele ubicarse en la parte trasera, por lo que los documentos electrónicos deben acercarse únicamente desde esa zona.

Algunos fabricantes de teléfonos ofrecen guías visuales para mostrar dónde se encuentra el módulo NFC en sus dispositivos.

En estos casos, las características del chip, como la compatibilidad con campos de longitud extendida o la alta velocidad de procesamiento, no influyen en el proceso. Por lo tanto, si desea una lectura fluida y confiable en dispositivos móviles, la aplicación de verificación de identidad que utilice debe estar personalizada y configurada para funcionar correctamente en estas condiciones específicas.

Pruebe sus documentos electrónicos con Regula SDK

Como puede ver, la velocidad de lectura del chip depende de muchos factores. Por ello, el mejor enfoque al integrar un sistema de verificación de identidad (IDV) en su proceso de verificación NFC es probar varias opciones primero.

En Regula, proporcionamos instrucciones claras sobre el procesamiento de chips RFID mediante dispositivos móviles, con guías separadas para iOS y Android. También está disponible la verificación del lado del servidor para una mayor seguridad.

Exclusivamente para clientes empresariales, ofrecemos Regula NFC TestKit, un servicio que proporciona un conjunto de documentos electrónicos personalizados, ya sea con datos ficticios o con información suministrada por el cliente, para que pueda preparar aplicaciones de alta calidad, bien probadas y con una excelente experiencia de usuario (UX).

Si tiene alguna pregunta, no dude en comunicarse con nosotros.